Disaster recovery al porto

La richiesta Un noto operatore portuale per la movimentazione di merci ha subito un cyberattacco che ha infettato buona parte del suo parco installato.PromiGroup è stata chiamata d’urgenza per intervenire attraverso i propri sistemisti. La situazione iniziale A seguito di numerose e rapide acquisizioni di società minori, l’infrastruttura del cliente ha subito delle varianti frequenti […]

End of life – Legacy Sophos

L’evoluzione tecnologica è una costante nel mondo degli affari, e questo si riflette anche nel settore della sicurezza informatica. Con l’annuncio dell’End of Life (EOL) dei prodotti Legacy di Sophos, inclusi Endpoint, Network e Email, è fondamentale per le aziende attuare una transizione senza problemi verso soluzioni più moderne e potenti. In questo contesto, PromiGroup […]

End of life – Windows Server 2012

Negli ultimi anni, Windows Server 2012 è diventato uno dei sistemi operativi server più utilizzati al mondo per le aziende di ogni dimensione.Tuttavia, come tutti i sistemi informatici, anche questo sistema operativo ha una “fine vita” (EOL=End of life) programmata, in cui non ci sarà più alcun tipo di supporto tecnico.Il ciclo di vita di […]

End of life – Sophos UTM v9.6

PromiGroup quale tra i principali partner di Sophos, annuncia che il brand ha terminato il supporto per la Sophos UTM V. 9.6. Il prodotto si avvicina alla fine del ciclo di vita e ciò significa che i clienti dovranno fare il salto alla versione successiva per garantire la massima sicurezza e protezione. Sophos UTM v9.6 […]

Microsoft Teams: GifShell

GIFShell la nuova minaccia viaggia su Microsoft Teams È stata rilevata una nuova tecnica di attacco, denominata GIFShell, che consente a un utente malintenzionato di prendere di mira Microsoft Teams, uno degli strumenti più importanti utilizzato in tutto il mondo da diverse aziende e organizzazioni per consentire le comunicazioni tra individui e gruppi che lavorano insieme […]

Vulnerabilità Dell BIOS

Un team leader nella ricerca sulla cybersicurezza ha riportato cinque grandi vulnerabilità che affliggono i Bios impiegati da Dell in molti prodotti delle linee Business. Tali vulnerabilità potrebbero permettere ad eventuali malintenzionati di eseguire codice potenzialmente dannoso grazie a exploit che sfruttano il System Management Mode del microcontroller x86, che solitamente si occupa della gestione dell’alimentazione e temperatura. […]

Vulnerabilità sui prodotti Veeam

Vulnerabilità sui prodotti Veeam Veeam Software ha corretto con una patch due vulnerabilità critiche (CVE-2022-26500, CVE-2022-26501) che interessano la soluzione Veeam Backup & Replication, che potrebbe essere sfruttata da aggressori non autenticati per eseguire in remoto codice dannoso. Entrambe le vulnerabilità possono consentire agli aggressori di ottenere il potere di eseguire un RCE (Remote code […]

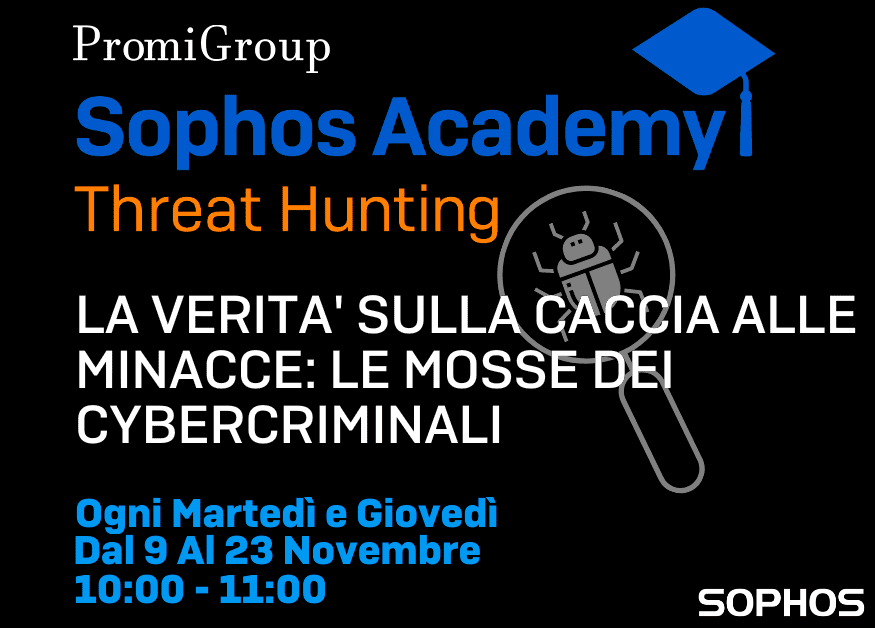

Sophos Threat Hunting Academy

Sophos Threat Hunting Academy In questi anni stiamo vivendo una vera e propria crescita esponenziale di Cyber criminali e minacce girare per il web, la nostra sempre maggiore dipendenza dai sistemi informatici e dall’essere connessi alla rete finisce per fare gola a sempre più persone, le quali puntano a rubare i nostri dati o le […]

Vulnerabilità sui prodotti VMware

Vulnerabilità sui prodotti VMware A fine Settembre i ricercatori sulla sicurezza di Randori hanno analizzato alcune vulnerabilità presenti sulle piattaforme di Vmware. Questi exploits potevano essere sfruttati singolarmente o in congiunzione per eseguire codici arbitrari su i sistemi vulnerabili. La ricerca mostra che le vulnerabilità affrontate nel VMSA-2021-0020 (uno degli exploits) sono da prendere in […]

Webinar Sophos MTR – Avvaliti di un team di esperti a tua disposizione!

Webinar Sophos MTRAvvaliti di un team di esperti a tua disposizione! Molto spesso il ransomware è solo l’ultimo tassello nel piano dei cybercriminali che si introducono nelle reti aziendali diversi giorni prima di sferrare l’attacco. Ecco perché alle aziende non basta più avere un’ottima infrastruttura di sicurezza informatica, ma necessitano di persone esperte in cybersecurity, che siano in […]